网络信息技术成为现代文明发展的重要推动力,大数据时代的到来,就是现代文明发展的重要体现。在“互联网+”的大背景之下,大数据正成为社会经济建设发展的重要力量,成为新的生产力。但是,在开放式的网络环境之下,病毒、黑客等的攻击,正成为影响计算机信息安全的重要因素,制约了大数据的有效应用。为此,在新的历史时期,如何利用大数据,实现新业态、新发展,进一步要求强化计算机信息安全防范的重要性,以提高大数据的应用价值。本文立足于对大数据的分析与研究,就如何实现大数据时代计算机信息安全的有效构建进行探讨。

1 大数据的时代内涵

大数据的应用优化了计算信息的应用,“云计算”的数据处理技术提高了对海量信息的应用。在新时代,大数据有了新的价值体现,成为科学发展的重要资源,特别是信息资源的挖掘、利用,开启了信息时代的大门,推动了现代文明发展。网络信息技术带动了大数据时代的到来,但开放式的网络环境也让大数据成为了双刃剑,计算机信息安全问题的日益突出成为制约大数据应用的重要因素。构建安全的防范体系,创设安全的网络信息环境,要求进一步强化计算机信息安全建设,更好地适应大数据时代的发展环境,强化大数据的科学应用。

2 大数据时代计算机信息安全存在的问题

大数据时代赋予信息无限的应用价值,但开放式的网络环境给计算机信息安全带来较大影响,信息安全成为制约大数据应用的关键因素。当前,计算机信息安全事件频繁,病毒、黑客的攻击对数据信息安全造成较大影响。在笔者看来,大数据时代的就是算计信息安全主要面临内外信息安全问题,特别是外部病毒、黑客等的攻击对计算机信息安全造成严重影响,数据丢失、被盗问题比较突出。因此,具体而言,大数据时代计算机信息安全主要有以下问题:

2.1 安全意识淡薄,缺乏安全的网络操作

在网络信息时代,人们对于网络的依赖度越来越高,海量的网络信息资源成为信息传播的重要载体。但在实际当中,很大部分人缺乏网络安全意识,网络操作比较随意,为计算机信息安全埋下安全隐患。首先,安全意识不足,在计算机安全防范体系的构建中,缺乏防范措施的有效落实,安全设置过于简单,漏洞未能及时修补,进而为外部安全隐患的发生创造了良好的空间;其次,计算机操作比较随便,翻墙浏览网页、进入钓鱼网站等都会对计算机信息安全造成较大影响,出现计算机中毒、密码被盗等安全问题,对计算机信息安全形成较大威胁;再次,缺乏安全防范主动意识。计算机信息安全的有效防范,要求积极主动地安全防范意识,以更好地提高防范能力。但从实际来看,无论是单位还是个人,都缺乏安全防范的主动意识,只有当计算机信息安全爆发,发生数据丢失等问题,才会意识到安全的重要性。

2.2 外部攻击频发,严重影响计算机信息安全

在开放式的互联网环境之下,大数据的应用往往容易受到外部攻击,影响计算机的信息安全。特别是病毒、黑客等的攻击,不仅会造成数据信息资源的丢失,而且严重的会造成计算机系统瘫痪,形成较大面积的计算机安全问题。首先,病毒攻击频发,且呈现出多样化态势。网络信息技术的发展推动了大数据的应用,但也提高了病毒攻击的多样性。防不胜防的病毒攻击,一旦对计算机形成入侵,往往会造成用户端的计算机出现严重的信息安全问题,数据信息被盗、被损坏等问题,严重损害了用户的合法权益;其次,黑客攻击影响计算机运行安全,造成数据传输、应用等环节的安全。从实际来看,基于黑客的服务器攻击,是构成计算机信息安全的主要威胁。计算机信息系统是黑客攻击的主要对象,特别是大数据时代,数据资源的日益重要,这就导致黑客对计算机系统进行恶意攻击,以非法获得计算机的数据信息。

2.3 安全管理不到位,计算机软件有缺陷

安全管理是构建计算机安全的重要工作,但管理不到位、计算机自身存在缺陷等问题成为影响计算机信息安全的重要因素。首先,网络安全管理不到位,缺乏良好的安全防御体系,以至于计算机信息系统的运行面临严峻的安全问题;其次,计算机软件存在缺乏,漏洞的存在往往是造计算机信息安全的重要因素。由于软件设计不完善、用户未对漏洞及时进行修补,进而造成计算机漏洞成为病毒、黑客等的攻击对象,严重影响计算机信息安全。

3 大数据时代强化计算机信息安全防范的措施

计算机信息安全的有效构建是提高大数据应用的关键所在。日益严峻的信息安全问题,要求强化计算机信息安全的有效构建。在笔者看来,计算机的信息安全防范,关键在于强化安全体系的建立,强化系统漏洞的修复,建立安全防护墙,做好数据安全加密处理等,确保计算机信息安全。因此,具体而言,强化计算机信息安全防范,应做好以下几点:

3.1 强化系统漏洞修复,防控安全漏洞

计算机系统漏洞的发生,往往是造成网络安全的重要切入口。为此,要强化系统漏洞的有效修复,严控安全空洞的发生。一方面,用户要形成良好的安全意识,对网络安全攻击有所认识;另一方面,要严控安全漏洞。(1)要提高安全防御的主动意识,对于计算机系统要进行安全升级,及时发现系统漏洞,做好漏洞修复等工作,如安装360安全卫士等,强化漏洞查检、修复,确保计算机系统的运行安全;(2)提高安全意识,规范网络操作,不违规操作,不进入非法网站等,都可以有效地防范安全问题,避免漏洞被钓鱼网站等利用,进而对计算机信息安全造成较大影响;(3)对于计算机软件,要做好日常的维护、升级等工作,特别是对于安全防护软件要及时更新程序,提高系统软件的安全防护能力,确保信息数据安全。一些计算机软件由于存在设计不足,需要做好软件更新等工作,提高系统软件的安全性;(4)强化漏洞扫描。通过特定的软件对计算机系统进行扫描,一旦发现漏洞及时进行修复。特别是对于高危漏洞,要做好人工修复,避免漏洞被黑客利用,造成严重的计算机信息安全问题。

3.2 构建安全防护墙,实现系统安全防护

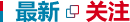

在计算机信息安全防范体系的构建中,安全防护墙的建立是实现系统安全防护的有效措施。对于计算机信息安全而言,应部署高性能防火墙,实现网络的有效隔离,有助于避免安全威胁,确保网络的安全运行。当前,计算机防火墙的种类很多,这就要求立足实际需求,选择相应的防火墙系统,构架安全防护体系。但从实际来看,防火墙的有效建立应正确认识防火墙的工作机理,确保防护墙功能的有效发挥。安全防护墙的工作机理如图1所示。从中可以知道,在防火墙的安全防护之下,实现了内外环境的有效隔离。防火墙在外通道与服务器之间,不仅能确保网络访问的有效控制,而且能够实现对于外部的非法访问(如黑客、病毒)有效的安全防护。与此同时,防火墙的设置,实现对外部网络的安全过滤,对于外部的安全风险,可在防火墙的安全过滤之下实现有效防范,进而确保网络的安全。因此,在计算机信息安全的建设中,构建高性能的安全防护墙能够实现有效的安全防范,提高计算机网络的运行安全,避免黑客、病毒等的恶意攻击。

3.3 强化数据加密处理,提高数据安全性

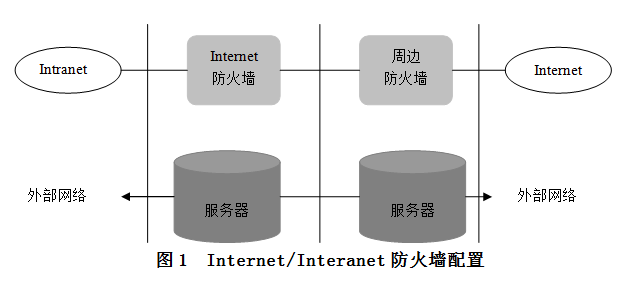

大数据时代,更加强调数据信息的安全,这就要求强化数据加密处理的重要性与必要性。在笔者看来,多元化的互联网环境要求对数据的有效加密,进而确保数据信息在传输、储存等环节的安全。首先,在数据传输、储存等环节,要做好相应的安全防范措施,通过数据加密技术的应用实现对数据的安全保护,避免数据被黑客等的攻击,而造成数据丢失、损坏等问题;其次,要强化数据安全检测。由于开放式的互联网环境存在诸多的安全威胁,这就要求强化对数据传输等环境的有效检测,提高数据的安全性;再次,落实数据加密安全技术,确保数据信息安全。数据加密技术图如图2所示。从图2可知,在数据加密技术的处理之下,数据的传输、储存更加安全,能够避免安全问题的发生。因此,对于计算机信息安全而言,一方面要重视安全环境的检测,另一方面也要加强数据加密技术的应用,依托信息安全技术,实现更加完善的安全防护体系。

4 结语

总而言之,大数据时代要求计算机信息安全的有效构建,以确保大数据的有效应用。开放式的网络环境,形成了日益突出的网络安全问题,严重影响计算机信息安全。构建安全的计算机信息系统,是大数据时代实现数据资源开发及利用的关键所在。本文认为,大数据时代强化计算机信息安全,一是要强化系统漏洞修复,防控安全漏洞;二是构建安全防护墙,实现系统安全防护;三是强化数据加密处理,确保数据传输、储存等安全,提高数据安全性。

参考文献

[1]安睿.基于Bagging的电力信息安全态势分析系统的研究与实现[D].北京:华北电力大学,2012.

[2]普星.大数据时代社交网络个人性安全问题研究[J].信息通信,2014,(11)

[3]傅则恒.大数据时代网络信息安全的风险与对策[J].中国电子商务,2014,(6).

[4]李肇明.大数据时代网络信息安全的研究[J].电脑知识与技术,2016,(10).

[5]陈方东,廖志杰.计算机通信网络安全与防护策略[J].信息通信,2014,(3).

[6]张文卿,宦志高.计算机通信网络安全与防护措施分析[J].硅谷,2014,(7).

(作者系解放军78102部队工程师)