0 引言

现今社会计算机互联网技术的大范围应用极大地便利了人们的生产生活,而以互联网技术为基础的无线传感器网络技术的产生更是革新了人们的生活方式。目前,关于无线传感器网络技术方面的项目呈现出裹挟之势,许多企业都想借助于该项技术增加企业市场用户量,使自身立于不败之地。例如,在日常生活中,用户只用下载相应的APP即可进行家庭用水量、用电量以及用气量的查询和缴费,还能根据自己相关产品用量的汇总数据进行简单的家庭开销总结。尤其是近年来兴起的智能家居项目,使人们即使外出工作依然能够实时对居住场所内的智能家电进行控制。在医疗卫生领域,医院等相关机构在对住院病人进行治疗时,可以借助无线传感器网络技术实时的对病人的健康以及所处环境进行监测与控制。虽然说无线传感器网络技术的应用创新了人们的生活模式,但在该技术应用过程中存在着巨大的风险—数据隐私的泄露,比如一些商家或家庭用户在安装无线传感网络监控后,出现监控视屏被网民随意观看的情况;一些企业由于安全保护措施的不到位,导致数据库被攻击泄露造成用户财产损失。这些数据泄漏事件的出现让学者和普通民众呼吁相关机构和企业建立完善的数据控制与保护技术,使无线传感器网络技术真正地为民所用。

1 无线传感器网络数据隐私保护概述

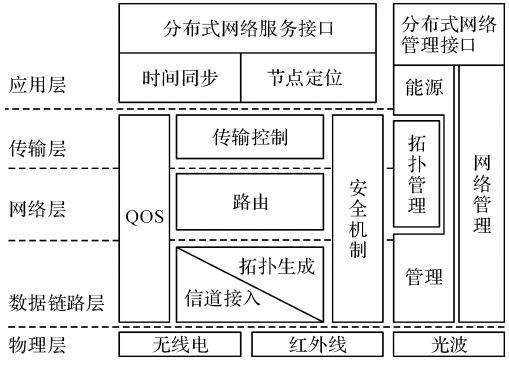

无线传感网络(Wireless Sensor Network,WSN)技术,是利用系统内的静止和移动的传感器通过自组织或多跳的形式来实现目标信息的感知、采集、处理,最终将目标信息通过网络技术传输给使用者的一种技术。无线传感网络拥有类型较多的传感器,其探测范围包括地震波、电磁、温度以及光强度等,故其可应用于军事、航天载人、救灾、家居以及商业等领域(图1为无线传感器网络数据设计结构)。

无线传感网络在应用的过程中,因为系统内部的传感节点过多,且在系统安装完成后,多数用户由于难以对系统进行有效保护,很容易使自身的隐私信息被攻击、篡改甚至泄露,此外,因为无线传感网络传感器节点受电源电量、通讯手段的限制,使得无线传感网络的安全问题更加突出。随着社会对数据隐私保护重视程度的增强,研究者在进行无线传感网络应研究时更加注重对于用户数据的保护。无线传感网络的数据隐私保护可分为两个方面,即位置的隐私保护和数据的隐私保护。其中,位置信息是无线传感器网络中的基础性数据,系统节点中的位置信息一旦被不法分子所滥用将会对客户造成安全隐患,所以位置隐私安全是无线传感器网络隐私的重要组成部分。无线传感网络中的数据隐私保护是指对系统对目标信息收集、处理与管理过程的数据保护。面向数据的隐私安全主要包括数据聚合隐私和数据查询隐私,数据隐私保护是无线传感器网络隐私保护机制中的重点研究方向。

图1 无线传感器网络数据设计结构

2 无线传感器网络数据隐私面临的主要威胁

2.1 数据采集面临的威胁

由于无线传感器网络系统节点为开放式,因此在实际应用中,不法分子容易利用高仿节点病毒对系统进行攻击,以获取用户隐私数据。其利用仿造传感器节点进入系统,篡改系统内部的网络数据,甚至会导致整个系统网络瘫痪无法正常工作,最终使得系统掌控者所获取的目标信息的可信度不足。此外,不法分子还会利用无线传感网络中隐藏的非法节点,从非法节点进入系统获取系统内其它节点的数据,从而获取网络系统用户的隐私数据。

2.2 数据查询面临的威胁

部分无线传感器网络系统为双层结构,用户访问一些站点进行数据巡视时,由于系统内的某些节点资源安全隐患较大,不法分子对这些安全隐患较大的节点进行攻击时,系统防御系统极易被攻破,进而让不法分子进入系统获取用户相关的查询数据,导致用户隐私数据泄露。

2.3 数据融合面临的威胁

无线传感器网络中的传感器节点在进行目标数据采集时,所有与目标相关的信息都会被收集,数据融合的作用就在于将收集的冗杂目标信息数据删除,只将有效的目标信息数据呈现在系统终端供系统掌控者使用。进行数据融合后,能够有效降低系统收集数据的数量,减小网络压力,增加系统网路的使用寿命,但这一过程中产生的聚集融合信息节点极易被不法分子俘获。

2.4 数据传输面临的威胁

无线传感器网络在进行数据传输中也存在一定的用户隐私泄露风险,节点在进行信息数据传输时,一些信息敏感性较高,容易被不法分子所捕捉,其主要通过窃听和流量分析等方式对这类敏感性较高的数据信息进行攻击,尤其会通过窃听方式对用户存储于系统网络中的数据进行窃取。而且,若用户的无线传感器网络配置信息包含在通信流量中,那么窃听方式获取隐私数据更加详尽。另外,流量分析的攻击方式同样也需结合窃听方式使用,通过对窃取的数据信息进行甄选判别,以获取系统特殊数据节点的信息数据,从而窃取系统隐私数据。

3 无线传感器网络数据隐私保护技术分析

3.1 位置隐私保护方法

位置隐私保护,主要是通过让转发节点以随机形式将数据传输至远离汇聚节点的方向,即保证数据传输网路是多变的,从而实现目标位置信息数据的隐藏,不法分子对系统进行攻击时则不能俘获目标的位置数据。针对网络系统内不同保护范围,可将位置隐私保护细划为两类,即本地位置保护和全局位置保护。其中,针对本地位置隐私保护主要是应用Ozturk Celal所提出的幻影路由协议,该保护协议包含两个阶段,第一阶段是传感器节点进行数据传输过程中,采用随机漫步形式把数据信息传入系统网络中的某个伪源节点;第二阶段是通过洪泛路由或单路径路由的方式,将传入伪源节点的数据信息输送至基站节点,简单来说,就是系统借助伪源节点来保护真实节点的位置信息。在传统幻影路由保护协议的基础上,国内专家提出了一系列改进型的保护协议,例如姚剑波提出的定向随机幻影路由的安全性能要大大高于传统幻影路由的安全性能;陈娟所提出的PUSBRF协议进行数据向汇聚节点传送时,网络路径相比洪泛幻影路由的网络提升1/3。目前通用的全局位置隐私保护技术主要包含路由到随机中间节点法(RRN)和网络混合环法(NMR)。其中,随机中间节点法进行无线传感器网络位置保护的方式与幻影路由保护协议原理相似,其可借助两步路由将目标数据随机路由至系统网络混合环上的传感器节点,这样非法者就无法利用逐跳路由俘获目标数据真实节点。混合环法对网络全局位置信息保护的方式,是利用系统网络混合环上的节点路由把目标信息数据传输至目标区域,以实现保护位置安全的作用。

3.2 数据隐私保护方法

目前针对数据隐私保护,大多企业或机构侧重于对数据挖掘的保护,而针对数据聚合过程中的数据隐私保护较少。数据聚合过程中的隐私保护技术,主要包含基于数据切片的数据融合隐私保护技术、基于数据扰动的数据融合隐私保护技术和基于同太加密的数据融合隐私保护技术等。

基于数据切片的隐私保护技术,是首先把目标真实数据通过切分形成较多的分割数据,之后通过加密路由将目标的真实信息隐藏起来实现数据保护作用。该方法的应用可分为三步:选取系统内任意目标信息的节点,将数据通过切分形成分割的小数据,系统存储其中的一个数据节点,把余下的小数据传输至其它节点;之后,系统解密接收到分割小数据并进行融合,最后把所有节点信息整理传输至基站节点。即便系统进行数据传输中被攻击,不法分子获取的也仅为部分分割过的小数据。数据扰动技术又被称之为分簇技术,其原理为:在传感节点内增加随机数,对真实数据进行保护。在这种保护技术中,如果系统内单个簇所具有的节点数量越大,其作用也愈明显,但缺点是会大幅度增加系统计算量。同太加密数据融合技术的特色在于,其可以不进行解密过程而直接对传输的加密信息进行聚合,增加了数据在节点传输过程中的安全性,但就现今的技术而言,该项保护技术无法对系统的整体信息进行甄别且加密算法相对简单。

3.3 位置隐私、数据隐私双重保护技术

如前文所属,位置或者是数据隐私保护技术均需消耗较大的系统资源,而无线传感器网络中较多信息数据传感节点的资源会受到限制,而多节点幻影路由技术则可以较好地避免这些问题,其可以同时进行位置隐私与数据隐私的保护。具体来说,该技术可将目标信息的源节点通过路由至多个且相同方向的伪节点,最后将幻影伪节点路由至基站节点。网络系统在将真实节点路由至多个幻影伪节点时,使用东西两个方向分类的定向随机步方法,使得真实节点数据传输时,能够任意确定伪节点的数量和路由的方向,并给出到达任意伪节点的跳数,这种隐私保护技术可保证数据传输时,节点可以路由任意方向和跳数,从而提高了非法攻击者俘获源节点的难度,提高隐私数据的安全性。

4 结论

随着无线传感器网络的大规模应用,人们对于隐私数据保护愈加重视,国内外专家一直在对系统网络相关的数据隐私保护技术进行不断深入研究,解决现有的隐私数据所存在的安全隐患。相信在业内人士的不断努力研发创新下,用户的隐私数据将会愈加安全。

参考文献

[1]周杰,田敏.无线传感器网络数据隐私保护技术分析[J].通讯世界,2016(8):20-21.

[2]张怡.基于模糊聚类的颜色块自动模式识别方法研究[J].浙江水利水电学院学报,2016,28(5):80-83.

[3]刘丽萍,安新升,张强,等.太阳能无线传感器网络节点传输功率优化策略[J].哈尔滨工业大学学报,2015,47(9):36-41.

[4]梁娜娜,孙芳.简述无线传感器网络数据隐私保护技术[J].中国电子商情:科技创新,2014(10):16.

收稿日期:2018-12-18

作者简介:张欢(1997-),女,黑龙江绥化人,佳木斯大学学生,研究方向:测控技术与仪器。